Introducción: ¿Por qué? IaC Security Asuntos para cada equipo de DevOps

Infraestructura como código (IaC) ha cambiado la forma en que construimos y escalamos entornos. Con un solo commitPuede implementar redes, bases de datos y pilas de aplicaciones completas en minutos. Sin embargo, esta misma velocidad puede ser perjudicial. Las configuraciones incorrectas en los scripts de Terraform, Kubernetes o CloudFormation suelen pasar a producción más rápido de lo que pueden reaccionar las comprobaciones de seguridad tradicionales. Según el informe de 2024 Informe sobre amenazas en la nube de la Unidad 42 de Palo Alto, Casi el 70% de las organizaciones tenían IaC Plantillas con al menos una configuración de seguridad incorrecta, y muchos de estos problemas fueron explotables de inmediato. Además, el 2023 Informe sobre el estado de DevSecOps de Red Hat encontrado que El 55% de los equipos de DevOps implementan IaC cambios sin una revisión de seguridad dedicada, lo que aumenta el riesgo de que las vulnerabilidades ocultas se propaguen por los entornos.

Esta es la razón IaC security es más que un simple paso adicional en la implementación. De hecho, es cierto Seguridad de la infraestructura como código Significa validar e implementar las mejores prácticas directamente en el flujo de trabajo de desarrollo. Se trata de detectar variables de riesgo, políticas de IAM demasiado permisivas o grupos de seguridad abiertos. antes ¿Alguna vez llegarán a tu cuenta en la nube?

Con el enfoque correcto, IaC seguridad cibernética se convierte en parte de su ciclo de vida de desarrollo de software (SDLC). De esta manera, tu IaC El código se escanea en tiempo real, las configuraciones incorrectas se detectan de forma temprana y se pueden aplicar correcciones seguras automáticamente, sin ralentizar la entrega.

Comprender los riesgos reales de la infraestructura como código

Si eres nuevo en el concepto, consulta nuestra guía. Introducción a la infraestructura como código para un análisis completo antes de profundizar en el aspecto de la seguridad.

La mayor fortaleza de la Infraestructura como Código, la velocidad y la consistencia, es también su mayor debilidad cuando la seguridad no está incorporada. Un solo recurso mal configurado en un script de Terraform o un manifiesto de Kubernetes puede convertirse instantáneamente en parte de cada entorno que implemente.

Las configuraciones incorrectas no son casos extremos raros, OWASP IaC Security Proyectos Destaca que los roles de IAM demasiado permisivos son uno de los principales problemas recurrentes en las implementaciones automatizadas.

Ejemplo: Rol de IAM de Terraform con permisos comodín

resource "aws_iam_policy" "dangerous_policy" {

name = "dangerous-policy"

policy = jsonencode({

Version = "2012-10-17",

Statement = [

{

Action = "*"

Effect = "Allow"

Resource = "*"

}

]

})

}

A primera vista, esto podría parecer una forma rápida de "hacer que funcione". Sin embargo, otorga acceso administrativo completo a todo en su cuenta. En un IaC-flujo de trabajo impulsado, esta mala política se puede implementar en todos los entornos en segundos.

Ejemplo: Implementación de Kubernetes con modo privilegiado

securityContext:

privileged: true

Esta configuración permite que los contenedores se ejecuten con permisos a nivel de host. Por lo tanto, si un atacante compromete un pod, puede escalar privilegios y tomar el control del nodo subyacente.

Estos no son riesgos abstractos, sino errores comunes que ocurren en incidentes de producción reales. Una vez que estas definiciones se integran en la rama principal, se propagan automáticamente a cada implementación futura.

Clave Principal: Sin escaneo proactivo y automatizado guardrails, IaC Las configuraciones incorrectas se propagarán silenciosamente, eludiendo la seguridad del tiempo de ejecución tradicional. tools.

Contruyendo IaC Ciberseguridad en su flujo de trabajo

Proteger su Infraestructura como Código no consiste en ejecutar un análisis único antes de la implementación. Se trata de integrar... IaC security en los mismos flujos de trabajo que ya usas para escribir, revisar y enviar código. Eso significa detectar configuraciones riesgosas en pull requests, bloqueando cambios inseguros antes de la fusión y aplicando las mejores prácticas automáticamente en su CI/CD pipelines.

El informe sobre amenazas a la nube de la Unidad 42 de Palo Alto concluyó que El 80% de los recursos en la nube definidos en IaC Las plantillas contenían al menos una configuración incorrectaAún más preocupante, casi la mitad de ellos fueron clasificados como de alto riesgo, lo que significa que podrían ser explotados inmediatamente si se implementan. Esto demuestra por qué Seguridad de la infraestructura como código Debe comenzar antes de que su código llegue a producción.

Con IaC seguridad cibernética horneado en el SDLC, usted puede:

- Escanear IaC Plantillas en tiempo real: Detecte valores predeterminados inseguros, puertos de red abiertos y permisos excesivos mientras aún está en el IDE.

- Hacer cumplir guardrails in CI/CD: Bloquear implementaciones con grupos de seguridad o depósitos de almacenamiento públicos no compatibles.

- Integrar con la política como código marcos: Alinea tu IaC con líneas de base de seguridad de NIST 800-53 or CIS Puntos de referencia.

- Detectar riesgos en la cadena de suministro:Identifique y bloquee módulos maliciosos o imágenes base incrustadas en su IaC dependencias.

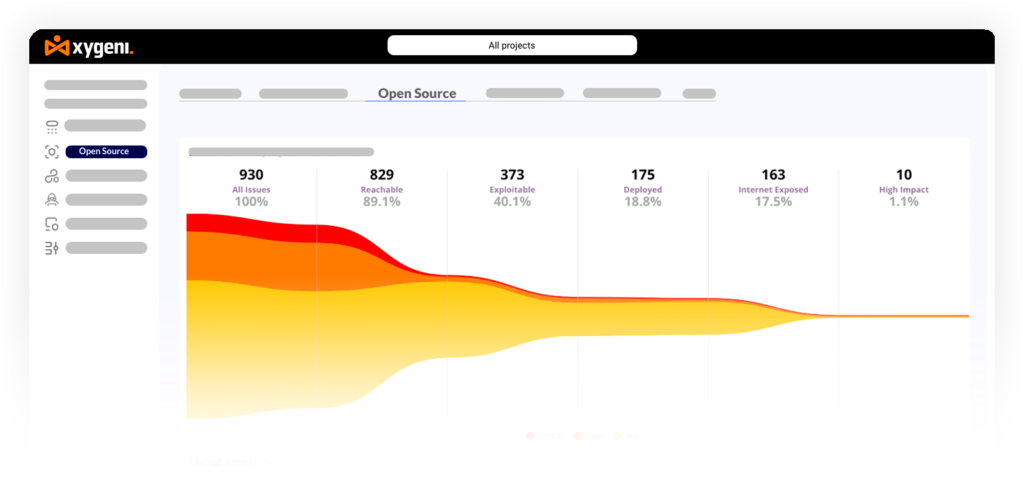

Cambiando IaC Con las comprobaciones restantes, ya no depende de las alertas de tiempo de ejecución posteriores. En su lugar, se asegura de que solo las definiciones seguras lleguen a producción desde el principio, y ahí es donde destacan herramientas como Xygeni. Pruébalo tú mismo pipeline, Empieza gratis y atrapar IaC security Riesgos antes de la fusión.

Xygeni escanea Terraform, Kubernetes, CloudFormation y otros IaC marcos directamente en su desarrollo y CI/CD flujos de trabajo. Recibe retroalimentación instantánea, sugerencias de corrección automática impulsadas por IA y detección de anomalías para detectar cambios inusuales en tus repositorios o pipeline Configuraciones. Como resultado, evita la implementación de infraestructura insegura sin ralentizar el ritmo de entrega.

Sus Preguntas IaC Security Amenazas que no puedes ignorar

Incluso un solo IaC Una configuración incorrecta puede preparar el terreno para una importante brecha en la nube. La Matriz de Nubes de MITRE ATT&CK documenta técnicas de atacantes reales que a menudo comienzan con definiciones de Infraestructura como Código inseguras o excesivamente permisivas. A continuación, se presentan algunas de las amenazas más comunes y peligrosas, junto con cómo... xygeni los detecta y los bloquea antes Están desplegados.

| Interna | Ejemplo del mundo real | Mapeo MITRE ATT&CK | Cómo Xygeni lo detecta y lo bloquea |

|---|---|---|---|

| Políticas de IAM excesivamente permisivas | Un script de Terraform que otorga *:* permisos para un rol de AWS, lo que lo convierte efectivamente en administrador de todos los servicios. |

T1078 – Cuentas Válidas | Escaneos IaC para permisos IAM comodín, marca roles sobreexpuestos y sugiere políticas de mínimo privilegio con remediación automática. |

| Almacenamiento de acceso público | Un bucket S3 creado con public-read ACL, exponiendo registros confidenciales a Internet. |

T1530 – Datos del objeto de almacenamiento en la nube | Detecta configuraciones de almacenamiento inseguras en plantillas Terraform, CloudFormation y ARM antes commit o fusión de relaciones públicas. |

| Secretos codificados en IaC | Claves de acceso de AWS integradas en un archivo de variables de Terraform committed a Git. | T1552 – Credenciales no seguras | Ejecuta el escaneo de Secretos en IaC archivos, valida con el proveedor y revoca automáticamente las credenciales comprometidas. |

| Reglas de grupo de seguridad predeterminadas | Grupo de seguridad con 0.0.0.0/0 acceso entrante al puerto 22 (SSH), lo que permite ataques de fuerza bruta. |

T1021 – Servicios remotos | Señala reglas de red demasiado amplias y recomienda rangos CIDR seguros o acceso solo mediante VPN. |

| Datos no cifrados en reposo | Un disco de Azure definido sin configuraciones de cifrado en una plantilla ARM. | T1602 – Datos cifrados | Identifica indicadores de cifrado faltantes y realiza actualizaciones automáticas IaC Plantillas para habilitar el cifrado nativo del proveedor. |

| Configuraciones de contenedores inseguras | Implementación de Kubernetes YAML con privileged: true en el cuadro securityContext. |

T1613 – Comando de Administración de Contenedores | Escanea los manifiestos de K8 en busca de contenedores privilegiados y bloquea las fusiones hasta que se establezcan políticas de tiempo de ejecución seguras. |

Por qué esto importa:

Como lo demuestra la Matriz de Nubes de MITRE ATT&CK, los atacantes explotan con frecuencia estas debilidades. Una vez dentro, la escalada es rápida. Por lo tanto, la estrategia más segura es detectar y remediar estos problemas durante su... SDLC, mucho antes de que se aprovisionen en la nube. Xygeni aplica este modelo de desplazamiento a la izquierda bloqueando las aplicaciones inseguras. IaC definiciones en commit o PR, en lugar de confiar en la detección del tiempo de ejecución en etapa tardía.

Cómo Xygeni aplica la seguridad de la infraestructura como código

Proteger la Infraestructura como Código no se trata solo de detectar problemas, sino de detectarlos a tiempo, solucionarlos rápidamente y garantizar que nunca lleguen a producción. Xygeni integra la seguridad directamente en su flujo de trabajo de desarrollo, por lo que... IaC La protección se realiza automáticamente.

- Escanear cada commit y pull request para detectar riesgos antes de que lleguen a su sucursal principal.

- Detecte credenciales expuestas, configuraciones inseguras y módulos no verificados Justo donde trabajas.

- Integrar trabajo de IaC escaneando con SAST, SCA y Guardrails por completo pipeline cobertura.

- Aplicar la remediación automática impulsada por IA para corregir configuraciones riesgosas al instante, sin necesidad de volver a realizar trabajos manuales.

Con Xygeni, no solo encuentras configuraciones incorrectas, sino que las aplicas. IaC security políticas en tiempo real, directamente en su IDE y CI/CD pipelines.

Ejemplo del mundo real: bloquear una operación arriesgada IaC Cambio antes de la implementación

Digamos que un desarrollador envía un script de Terraform para abrir el puerto 22 al mundo:

Política de IAM arriesgada: subvenciones *:* acceso completo a todos los servicios

resource "aws_iam_policy" "dangerous_policy" {

name = "dangerous-policy"

policy = jsonencode({

Version = "2012-10-17",

Statement = [

{

Action = "*"

Effect = "Allow"

Resource = "*"

}

]

})

}

Este tipo de configuración es un clásico. IaC security Bandera roja. En producción, permitiría ataques de fuerza bruta desde cualquier lugar.

Esto es lo que sucede con Xygeni instalado:

- Detección en commit: Nuestros Seguridad de la infraestructura como código Los controles se ejecutan automáticamente en su PR.

- Retroalimentacion instantanea: La peligrosa

0.0.0.0/0El rango está marcado con una explicación clara del riesgo. - Auto-remediación: Xygeni sugiere restringir el acceso a un rango de IP confiable o utilizar un host bastión seguro.

- Aplicación: La CI/CD La barandilla bloquea la fusión hasta que el cambio cumpla con la política.

Así es IaC seguridad cibernética en acción, evitando que una configuración incorrecta llegue a su entorno de producción.

Tome acción: construya una seguridad sólida de la infraestructura como código

Asegurando su infraestructura como código ya no es opcional IaC security configura directamente su postura de seguridad en la nube, y un solo paso en falso en Terraform, Kubernetes o CloudFormation puede exponer su entorno a los atacantes.

Incrustando Seguridad de la infraestructura como código En su flujo de trabajo, usted:

- Detecte configuraciones incorrectas antes de que lleguen a producción.

- Además, reduzca la superficie de ataque en sus entornos de nube.

- Ahorre tiempo con correcciones impulsadas por IA y aplicación automatizada.

Con Xygeni, IaC seguridad cibernética se convierte en parte de una plataforma de ciberseguridad unificada que cubre su código, dependencias, pipelines, contenedores y SCM - todo en un lugar.