Cómo se produce la autenticación rota en aplicaciones reales

La autenticación defectuosa no es solo un problema teórico; es la negligencia a nivel de código la que provoca infracciones en la práctica. Los desarrolladores suelen omitir la autenticación multifactor (MFA), reutilizar tokens en diferentes sesiones o implementar... login Formularios sin limitación de velocidad ni limitación de velocidad. Estas brechas se convierten en objetivos prioritarios para ataques de fuerza bruta y robo de credenciales, lo que expone graves vulnerabilidades de autenticación. Considera un login Flujo que solo verifica un nombre de usuario y contraseña válidos. Si no se aplica la MFA y no hay límite de velocidad, los atacantes pueden usar volcados de credenciales para obtener acceso no autorizado. Peor aún: los desarrolladores almacenan tokens de sesión de forma insegura o no los rotan después. login permitir que los atacantes repitan el mismo token infinitamente.

Ejemplo practico:

// Bad practice: static session token, no expiration

res.cookie('session_token', user.token);

⚠️ Ejemplo educativo, no utilizar en producción

Sin expiración de token ni restricción de alcance, esto abre una puerta abierta al secuestro si se intercepta. Una gestión de sesiones deficiente como esta conduce directamente a una autenticación fallida.

Autenticación fallida = compromiso total del sistema. Una vez que un atacante inicia sesión, la aplicación lo trata como un usuario válido, sin hacer preguntas.

Fallos en la gestión de sesiones que conducen al secuestro de cuentas

Los problemas de gestión de sesiones suelen ser la causa de que una autenticación defectuosa se vuelva mortal. Las fallas comunes incluyen:

- Sesiones persistentes sin caducidad

- No hay rotación de tokens después login/cerrar sesión

- ID de sesión predecibles

Ejemplo:

// Predictable session ID pattern

token = "user-" + userId + "-token";

res.cookie('session_token', user.token);

⚠️ Ejemplo educativo, no utilizar en producción

Este patrón facilita que los atacantes adivinen los tokens de sesión y secuestren sesiones. Una gestión de sesiones deficiente introduce vulnerabilidades críticas de autenticación.

Otro error clásico: olvidarse de configurar el HttpOnly or Seguro Marca en las cookies. Esto significa que los scripts del lado del cliente (p. ej., mediante XSS) pueden acceder a los tokens de sesión, o que estos se pueden transmitir por HTTP.

// Missing security flags

res.cookie('session_token', token); // No HttpOnly, no Secure

Con esto, incluso un nivel bajo Vulnerabilidad XSS Se convierte en un vector de secuestro de cuentas. A partir de ahí, la escalada de privilegios es simplemente cuestión de explotar roles internos. Unas mejores prácticas de gestión de sesiones podrían haber impedido esto.

Seguridad de OAuth mal configurada y abuso de confianza

OAuth Es una herramienta potente, pero también un campo minado para las vulnerabilidades de autenticación. La mayoría de los desarrolladores copian y pegan integraciones de OAuth sin verificar cómo se gestionan la validación de tokens o las URI de redirección.

Problemas reales:

- URI de redireccionamiento inseguros o comodín (uri_de_redireccionamiento=*)

- Desaparecido estado parámetro (vector CSRF)

- Aceptar tokens sin verificar aud (audiencia) o exp (vencimiento)

Ejemplo:

// OAuth token without aud or exp validation

jwt.verify(token, Secreto); // no options passed

jwt.verify(token, Secreto); //

⚠️ Ejemplo inseguro, no utilizar sin validaciones

Esto permite que los tokens falsificados o reproducidos se acepten en todos los servicios. Los atacantes pueden suplantar la identidad de los usuarios o engañar a su backend para que acepte acceso no autorizado. Estas son vulnerabilidades de autenticación graves, originadas por un mal diseño de seguridad de OAuth.cisiones.

La seguridad de OAuth no es opcional. Un OAuth deficiente implica la ruptura de los límites de confianza, lo que implica una autenticación deficiente y la vulneración de la identidad.

CI/CD Riesgos: Autenticación rota en Pipelines y API

Las vulnerabilidades de autenticación no se limitan al frontend. Muchas... DevSecOps pipelines Utilice API internas y cuentas de servicio con comprobaciones de autenticación mínimas. Las credenciales codificadas, las claves API débiles o los tokens reutilizados en diferentes etapas son posibles vulnerabilidades de ataque causadas por una autenticación deficiente.

Ejemplo:

# CI/CD config with embedded credentials

steps:

- name: deploy

run: curl -X POST https://internal-api/deploy \

Authorization: Bearer hardcoded-token #

⚠️ Ejemplo inseguro, no utilizar en producción

Si este token se filtra (por ejemplo, a través de registros de CI o un Git) commit), cualquiera puede activar implementaciones o acceder a recursos internos. Además, muchas API omiten la expiración de la sesión o no rotan los tokens de servicio, lo que hace que los ataques sean duraderos y difíciles de detectar. Mala gestión de sesiones en CI/CD equivale a vulnerabilidades de autenticación elevadas.

Autenticación rota en CI/CD = control total de la infraestructura.

Protección de la lógica de autenticación en toda la pila

Para proteger la autenticación se requiere una higiene que priorice el desarrollo en todas las capas:

- Aplicar MFA de forma predeterminada, incluso para herramientas internas

- Utilice tokens de sesión fuertes y rotativos

- Establecer HttpOnly, Seguro y MismoSitio=Estricto en todas las cookies de autenticación

- Validar explícitamente los tokens OAuth (aud, exp, ISS)

- Rechazar URL de redirección con comodines

- Registrar y monitorear todo login flujos

- Automatice las pruebas de gestión de sesiones y errores de autenticación durante la integración continua

Metodología CI/CD pipeline paso:

# Example: Test auth flows before deploy

steps:

- name: run auth tests

run: npm run test:auth

npm run test:auth is a demonstrative example.

Una autenticación deficiente comienza con suposiciones débiles en el código y la configuración. Una gestión de sesiones robusta, rigurosas comprobaciones de seguridad de OAuth y la protección contra vulnerabilidades de autenticación en cada paso son los elementos que impiden que los atacantes accedan a su sistema.

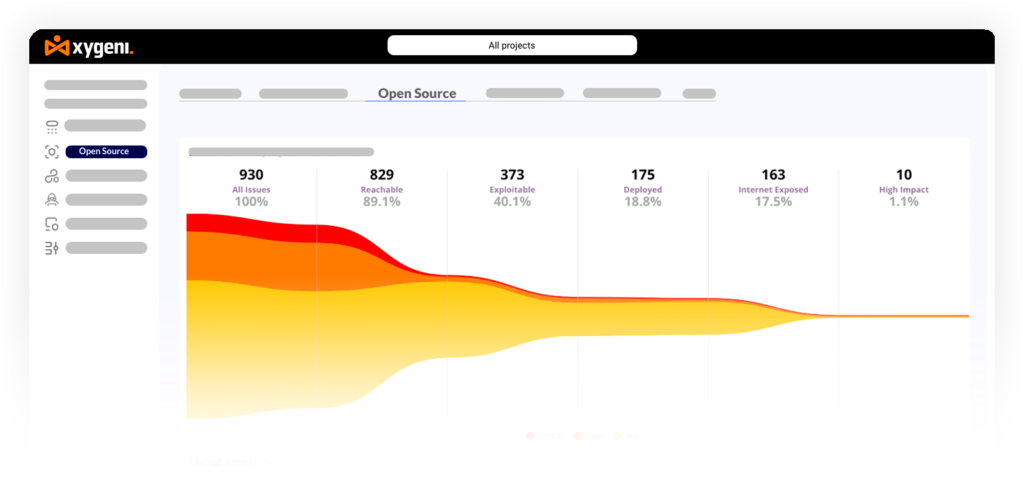

Herramientas como xygeni Ayudar a validar la lógica de identidad, marcar la autenticación rota, aplicar el refuerzo de sesiones y proteger DevSecOps. pipelines antes de que los atacantes lleguen a producción.

Autenticación rota = Compromiso total del sistema

La autenticación rota no es un error menor. Es la puerta de entrada a un sistema completamente vulnerable. Una vulnerabilidad... login Un punto final, una cookie de sesión débil o una redirección OAuth mal configurada pueden entregar toda su plataforma a un atacante.

Recuerde:

- No HttpOnly or Seguro ¿Bandera? Riesgo de robo de sesión.

- Token OAuth sin aud or exp ¿Controles? Riesgo de reutilización de tokens.

- Tokens codificados en pipelines? CI/CD tomar el control.

Minicaso: Secuestro de cuenta

Un equipo de desarrollo utilizó un ID de sesión estático para el administrador loginEn un entorno de pruebas, un atacante escaneó patrones de sesión e inició sesión como administrador, accediendo a los datos del cliente, activando implementaciones de prueba y, finalmente, pasando a producción.

Esto no fue piratería avanzada. Se trató de una autenticación defectuosa, una gestión de sesiones deficiente y una seguridad OAuth deficiente, todo lo cual condujo a vulnerabilidades de autenticación prevenibles.

Proteja su pila de autenticación como si su aplicación dependiera de ella, porque así es. No espere a que sea demasiado tarde. Deje que Xygeni le ayude a implementar las mejores prácticas de autenticación y a proteger su... pipelines de la autenticación del mundo real vulnerabilidades.