Pour répondre à la question de la sécurité des jetons JWT, la réponse est : seulement si chaque étape de validation est effectuée correctement. Fondamentalement, les JWT (jetons Web JSON) utilisent des signatures cryptographiques pour garantir que le jeton a été émis par une source fiable et n'a pas été falsifié. Correctement implémenté, cela offre un moyen sans état d'authentifier les utilisateurs et les services. Mais voici le problème : les JWT ne sont pas sécurisés par défaut. Leur sécurité dépend entièrement de la gestion de la validation JWT.

Le jeton en lui-même n'est pas magique. C'est juste un Codé en Base64 Structure JSON avec en-tête, charge utile et signature. Sa protection est assurée par une validation appropriée. Ignorer ou mal configurer une partie revient à distribuer des cartes d'accès vierges.

Cela arrive plus souvent qu'on ne le pense. Les développeurs font confiance aux JWT car ils semblent fiables sur le plan cryptographique, mais oublient que c'est la validation JWT qui applique réellement les règles.

Omissions dangereuses dans la validation JWT : alg : aucun, exp manquante et aud

alg : aucunAccepter des jetons non signés

Celui-ci est tristement célèbre. Si votre code accepte les JWT avec alg : aucunLes jetons non signés seront traités comme valides, ce qui compromet totalement la sécurité JWT.

Exemple Node.js :

const jwt = require('jsonwebtoken');

const token = jwt.sign({ role: 'admin' }, 'mysecret', { algorithm: 'HS256' });

// Exploit: attacker crafts token with alg: none

const fakeToken = Buffer.from(JSON.stringify({ alg: 'none', typ: 'JWT' })).toString('base64') + '.' +

Buffer.from(JSON.stringify({ role: 'admin' })).toString('base64') + '.';

jwt.verify(fakeToken, null, { algorithms: ['none'] }); // Never do this

⚠️ Exemple pédagogique, à ne pas exécuter en production

Manquant expDes jetons qui n'expirent jamais

Sans exp Les jetons JWT sont éternels. Cela signifie qu'un jeton compromis accorde un accès illimité, compromettant ainsi la sécurité de vos jetons JWT. Comment les jetons JWT sont-ils sécurisés ?

Exemple Python :

mport jwt

payload = {"user_id": 1} # No expiration

encoded = jwt.encode(payload, "secret", algorithm="HS256")

⚠️ Exemple pédagogique, à ne pas exécuter en production

Si vous sautez exp Lors de ces vérifications, vous n'effectuez pas réellement une validation JWT complète. Vous faites confiance à un jeton pour qu'il se comporte correctement en permanence.

En ignorant aud, Utilisé à mauvais escient dans les applications

L'espace aud La revendication garantit que le jeton est destiné à votre service. Ignorer cette condition peut entraîner une utilisation non prévue des jetons.

Si cette vérification n'est pas effectuée, tout jeton doté d'une signature valide peut accéder à des points de terminaison non autorisés. Il s'agit d'une faille de sécurité majeure pour les jetons JWT. Comment les jetons JWT sont-ils sécurisés ?

Les véritables failles de sécurité JWT dans CI/CD et les microservices

Réutilisation secrète dans différents environnements

Coder en dur la même clé de signature pour le développement, les tests et la production signifie qu'une fuite de secret de développement équivaut à un accès complet à la production. Les JWT reposent sur des limites de confiance. Ne les aplatissez pas. Il s'agit d'un échec classique de validation JWT.

Validation JWT incohérente entre les microservices

Lorsque les services valident les JWT différemment, les attaquants peuvent trouver le maillon le plus faible.

Exemple : un service vérifie exp et aud, un autre ignore les deux. L'attaquant envoie des jetons valides au service faible pour élever ses privilèges ou effectuer un pivotement interne. Alors, comment les jetons JWT sont-ils sécurisés lorsque chaque service applique des règles différentes ? Ils ne le sont pas.

Propagation de jetons non sécurisée

Le passage de JWT dans les URL ou les journaux les expose à des acteurs non intentionnels. CI/CDLes jetons circulent souvent via plusieurs sauts. Si un point enregistre des en-têtes ou des URL, le JWT peut être exposé, ce qui compromet sa sécurité.

CI/CD Exemple de fuite :

- Étape 1 : jeton envoyé via CLI pour déclencher un déploiement.

- Étape 2 : l’outil CLI enregistre l’URL complète avec le jeton dans le paramètre GET.

- Étape 3 : les journaux sont envoyés à un service tiers.

Résultat ? Le JWT est compromis.

Correction de la validation JWT dans Dev et CI Pipelines

Appliquer des contrôles de réclamation complets

Toujours valider :

- Signature (ne jamais accepter alg : aucun)

- exp (expiration)

- aud (public)

- iss (émetteur)

- Optionnel: nbf, iat

C'est la base d'une sécurité JWT solide. Si vous n'appliquez pas une validation JWT complète, vous êtes exposé à des risques importants.

Utiliser des bibliothèques matures

Utilisez des bibliothèques fiables qui échouent en toute sécurité :

- Node.js : jsonwebtoken, jose

- python: PyJWT, Authlib

Évitez de créer votre propre validation. Utilisez les fonctionnalités de validation JWT intégrées.

Gestion secrète

Utilisez des gestionnaires de secrets (Vault, AWS Secrets Manager, Doppler) pour assurer la rotation et la définition correctes des secrets JWT. Une mauvaise hygiène des secrets constitue un risque majeur pour la sécurité des JWT.

Modélisation des menaces des flux JWT

In pipelines, pensez comme un attaquant :

- Un jeton peut-il fuir dans un journal ?

- La validation JWT est-elle cohérente entre les services ?

- Puis-je réutiliser un jeton dans plusieurs environnements ?

La question « Comment les jetons JWT sont-ils sécurisés ? » devrait être un point de contrôle et non une hypothèse.

Comment les jetons JWT sont-ils sécurisés ? Sécurisation des JWT dans les environnements et les API.

Appliquer la politique en tant que code

Définissez et appliquez des règles de validation de jetons sous forme de code (par exemple, OPA, Kyverno). Ainsi, les services ne peuvent pas ignorer les règles. Validation JWT sans alerte.

Valider aux passerelles API

Laissez votre passerelle (par exemple, Kong, Envoy, AWS API Gateway) appliquer la validation JWT avant que le trafic n'atteigne les services internes. Cela améliore la sécurité JWT à tous les niveaux.

Surveiller l'utilisation des jetons

Enregistrez quand et où les jetons sont utilisés. Si un jeton change soudainement de région ou de service, signalez-le. Utilisez des SIEM ou des analyses comportementales pour la détection.

Limiter la portée du jeton

Utilisez des jetons à courte durée de vie et limitez les portées via des revendications. N'émettez pas de jetons JWT à longue durée de vie et excessivement privilégiés. Ce n'est pas ainsi que fonctionne la sécurité des JWT.

Alors, validation JWT : votre dernière ligne de défense

Comment les jetons JWT sont-ils sécurisés ? Uniquement si vous les sécurisez. Les JWT offrent une intégrité cryptographique, mais ils ne garantissent pas la sécurité à eux seuls. La plupart des problèmes de validation des JWT proviennent d'implémentations défaillantes.

Les faux pas courants, comme accepter alg : aucun, sauter exp or audLa réutilisation de secrets ou l'absence de validation cohérente entre les services compromettent la confiance que les jetons JWT sont censés inspirer. Si vous vous demandez comment les jetons JWT sont sécurisés, rappelez-vous : uniquement grâce à une validation JWT rigoureuse et cohérente.

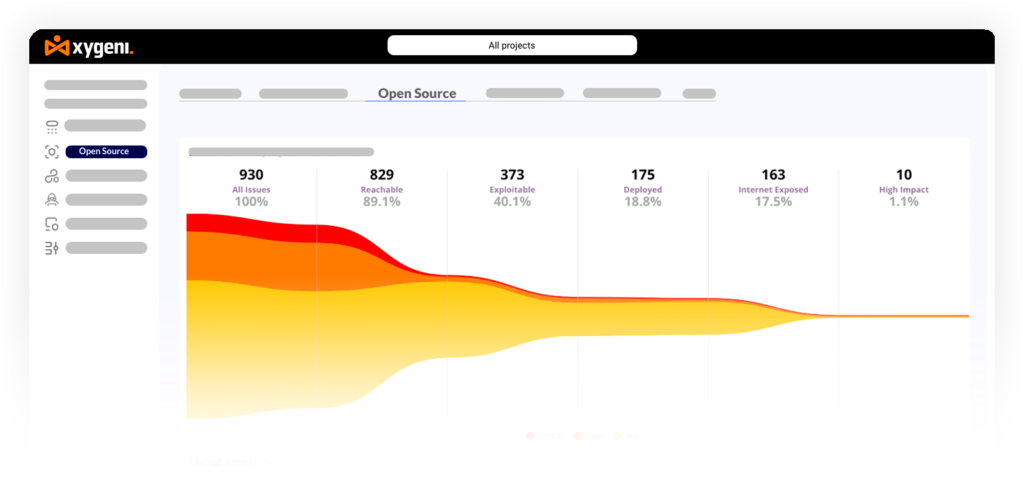

Des outils comme Xygéni aider à appliquer une validation correcte, vérifier les revendications manquantes et sécuriser l'utilisation de JWT dans DevSecOps pipelines. Ils font apparaître de réels risques de sécurité JWT, en particulier dans CI/CD et les microservices, où l’utilisation abusive des jetons peut avoir des conséquences au niveau de la production. Les JWT ≠ sont sécurisés par défaut. Sécurisez votre validation ou préparez-vous aux violationsFaites de la validation JWT une partie de votre base de référence, et non une réflexion après coup.