Comprendre pourquoi les vérifications GPG échouent pendant les builds

Quand votre CI/CD pipeline pauses grâce à la fonction erreur : échec de la vérification gpgIl ne s'agit pas seulement d'un problème de build ; c'est un signe que l'intégrité des artefacts n'est pas fiable. Les raisons les plus courantes sont :

- Clés GPG expirées ou révoquées

- Manque de confiance dans les clés importées

- Artefacts non signés ou falsifiés

- Trousseaux de clés mal configurés dans les environnements de construction éphémères

Exemples d’erreurs que les développeurs rencontrent souvent :

gpg: keyserver receive failed: No keyserver available

error: gpg check failed

gpg: BAD signature from "Package Maintainer <maintainer@example.com>"

error: gpg failed to sign the data

Ces messages d'erreur GPG s'affichent lors des installations de packages, des builds Docker ou CI/CD Résolution des dépendances. Au lieu de les contourner, les développeurs doivent les considérer comme des signaux d'alerte pour la chaîne d'approvisionnement.

Risques de sécurité liés à l'ignorance des erreurs GPG dans Pipelines

Il est tentant de sauter la validation de la signature lorsque le erreur : échec de la vérification gpg bloque une version. Cependant, ignorer les messages d'erreur GPG autorise l'introduction d'artefacts non signés ou malveillants dans vos builds.

Pourquoi cela est important pour la chaîne d’approvisionnement :

- Dépendances non signées:Les attaquants peuvent introduire des versions trojanisées dans des dépôts publics.

- Colis falsifiés:Une attaque de l'homme du milieu injecte des binaires modifiés pendant que votre pipeline ignore joyeusement GPG.

- Retours en arrière et dérives:Sans vérification signée, les développeurs ne peuvent pas garantir que l'artefact en production correspond à ce qui a été testé.

Ignorer ces erreurs revient à désactiver TLS parce qu'il est « trop bruyant ». En termes DevSecOps, chaque erreur GPG constitue un mécanisme de défense de la chaîne d'approvisionnement.

Diagnostic et résolution des problèmes de clé et de signature GPG

La plupart des erreurs : gpg n'a pas réussi à signer les données, ou les erreurs de vérification sont liées à la gestion des clés de base. Consultez les correctifs courants.

Vérifier les clés existantes

gpg --list-keys- Confirme quelles clés publiques sont importées dans votre environnement de build.

Importer les clés manquantes

gpg --recv-keys <KEY_ID>- Récupère la clé de maintenance requise à partir d'un serveur de clés.

Actualiser les clés obsolètes

gpg --refresh-keysAssurer le niveau de confiance

Les clés doivent être marquées comme fiables pour le pipeline pour les vérifier correctement.

En éphémère CI/CD Dans les environnements GPG, il est fréquent que des messages d'erreur apparaissent car les clés n'ont pas été conservées entre les tâches. Définissez toujours une étape d'importation de clés reproductible dans votre pipeline.

Application de la validation de signature sécurisée sur les builds et les dépendances

Corriger manuellement les erreurs GPG ne suffit pas. Pour éviter l'apparition d'artefacts non signés, appliquez une validation automatique des signatures aux gestionnaires de dépendances.

Exemples dans des écosystèmes communs

Maven : mvn vérifier -P gpg

- NPM:Appliquer l’installation du package signé avec les paramètres au niveau du registre.

- pépin:Préférez les roues signées PGP et validez par rapport à des clés de confiance.

Mini-liste de contrôle pour l'application des GPG

- L'échec s'appuie sur n'importe quoi erreur : échec de la vérification gpg

- Imposer LDAPS:// ou accès au serveur de clés HTTPS, jamais en texte clair

- Stockez les clés de confiance dans des coffres sécurisés, et non dans un référentiel

- Faites pivoter et actualisez régulièrement les clés GPG

- Exiger des artefacts signés pour les promotions entre la mise en scène et la production

L'automatisation de l'application des GPG garantit que les développeurs ne créent pas d'exceptions ad hoc qui compromettent la chaîne d'approvisionnement.

Renforcer l'intégrité des artefacts grâce aux pratiques DevSecOps

La validation GPG doit s'inscrire dans une stratégie plus globale d'intégrité des artefacts. Les signatures confirment l'identité de l'éditeur, mais il est conseillé de les combiner avec :

- Sommes de contrôle pour vérifier l'intégrité binaire.

- SBOMs (Nomenclature du logiciel) pour cartographier les dépendances.

- Analyse statique pour repérer les modèles dangereux dans les packages.

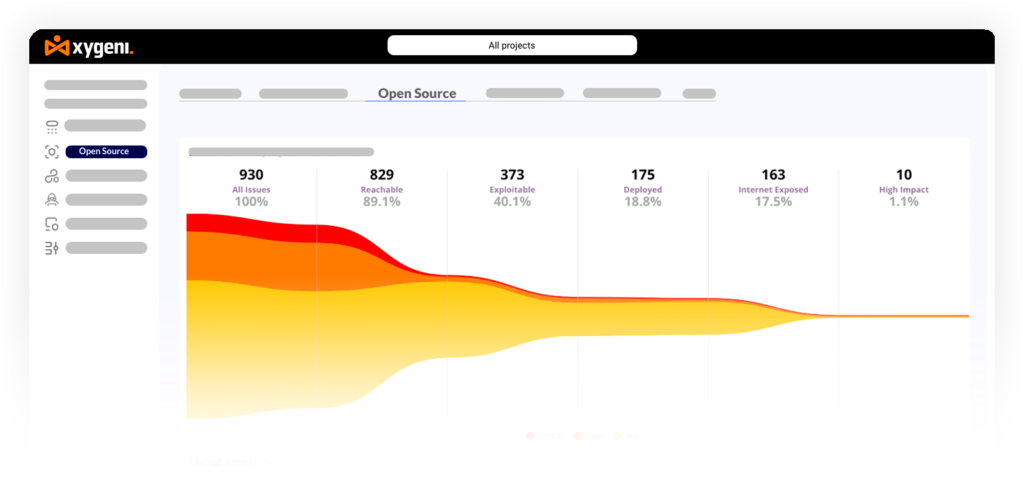

Des outils comme Xygéni validation complémentaire GPG par numérisation pipelines pour les artefacts non signés, la détection des dépendances altérées et l'application de contrôles de signature cohérents. Cela réduit le risque qu'une seule erreur GPG soit contournée et se transforme en incident complet de la chaîne d'approvisionnement.

Tableau de dépannage rapide : Correction des erreurs GPG courantes dans les builds

| Message d'erreur | Cause première | Correction sécurisée |

|---|---|---|

| erreur : échec de la vérification gpg | Clé publique manquante, artefact non signé ou problème de confiance | Importez la clé publique correcte avec gpg --recv-keys <KEY_ID> et assurez-vous que l'artefact est signé. |

| erreur : gpg n'a pas réussi à signer les données | GPG n'est pas configuré correctement dans CI/CD environnement (aucune clé par défaut ou phrase de passe manquante) | Configurez gpg --list-secret-keys et définissez la clé correcte pour la signature ; assurez-vous que la phrase secrète est disponible en toute sécurité (agent, coffre-fort). |

| gpg : échec de réception du serveur de clés : aucun serveur de clés disponible | Problème de réseau ou serveur de clés bloqué dans l'environnement de construction | Utilisez un serveur de clés fiable (hkps://keys.openpgp.org) ou miroir dans votre infra. |

| gpg : mauvaise signature du « mainteneur » " | L'artefact a été falsifié ou la mauvaise clé a été importée | Arrêtez immédiatement la construction ; vérifiez l’empreinte de clé correcte ; rejetez l’artefact. |

| gpg : aucune donnée OpenPGP valide trouvée | La clé téléchargée est corrompue ou invalide | Récupérer à l'aide de gpg --recv-keys avec un serveur de clés de confiance et validez l'empreinte digitale manuellement. |

| La construction continue malgré les packages non signés | Pipeline ignore la vérification ou la configuration est contournée | Appliquer la vérification de signature dans Maven (mvn verify -P gpg), des packages signés npm ou pip avec des vérifications PGP. |

Erreur : échec de la vérification GPG : les builds sécurisées commencent par la confiance

Un échec de vérification GPG n'est jamais un simple bruit. erreur : échec de la vérification gpg, erreur : gpg n'a pas réussi à signer les données, ou une erreur gpg générique, représente une rupture dans votre chaîne de confiance. Si vous l'ignorez, vous donnez aux attaquants la possibilité d'injecter des artefacts malveillants dans votre CI/CD pipelines.

Principales sorties:

- Examinez toujours les messages d'erreur GPG ; ce sont des signaux de sécurité

- Utiliser des pratiques de gestion des clés reproductibles dans les builds

- Appliquer la validation de signature dans tous les gestionnaires de dépendances

- Combinez GPG avec des sommes de contrôle, SBOMs, et analyses de vulnérabilité

- Exploitez des outils comme Xygeni pour automatiser les contrôles et appliquer les politiques de signature en temps réel

In DevSecOps, la confiance est imposée, non présumée. Chaque fois que vous voyez le erreur : échec de la vérification gpg, considérez cela comme une opportunité de renforcer votre pipeline, ce n’est pas un obstacle à sauter.