Garantizar la seguridad de las aplicaciones de software es fundamental. Como verá más adelante, las prácticas eficaces de codificación segura desempeñan un papel fundamental en la mitigación de vulnerabilidades y la verificación de la integridad de todo el software que se produce. En este artículo, encontrará una lista de verificación de prácticas de codificación segura que le ayudará a integrar la seguridad en cada fase del ciclo de vida del desarrollo de software.SDLC), logrando SSDLC¡Más información sobre los conceptos básicos para el desarrollo de software seguro!

La enorme importancia de las prácticas de codificación segura

Las prácticas de codificación segura son, básicamente, la aplicación de técnicas y pautas específicas para Minimizar vulnerabilidades En la producción de software, estas prácticas tienen como objetivo evitar vulnerabilidades y reducir la probabilidad de que se produzcan infracciones de seguridad. Si los equipos de desarrollo implementan estos principios, podrán crear aplicaciones sólidas y resistentes que protejan los datos confidenciales y mantengan la confianza de los usuarios.

Pero ¿por qué son esenciales las prácticas de codificación segura?

- Son una Defensa Proactiva: Abordar las vulnerabilidades durante el desarrollo es mucho más rentable y eficiente que reaccionar después de la implementación. Basándonos en la experiencia de ScienceSoft en el desarrollo de software seguro, la implementación de prácticas de seguridad en todo el... SDLC requiere experiencia y esfuerzo adicionales, a menudo incrementando el esfuerzo de desarrollo 20-80% en comparación con el desarrollo de software tradicional.

- Obligan al cumplimiento normativo: Las prácticas de codificación segura ayudan a las organizaciones a cumplir con los requisitos de cumplimiento.

- Reducen riesgos: La codificación segura implementada correctamente reduce la superficie de ataque, minimizando el riesgo de violaciones de datos y ataques cibernéticos.

¡Ahora, conozcamos más sobre la lista de verificación de prácticas de codificación segura!

Lista de verificación de prácticas de codificación segura

A continuación encontrará un completo Top 8 de desarrollo de software seguro para integrar en su SSDLC:

1. Validación de entrada: Las entradas no validadas son una fuente común de vulnerabilidades, incluidas la inyección SQL y secuencias de comandos entre sitios (XSS)Siempre debe validar y depurar las entradas de los usuarios para asegurarse de que cumplan con los criterios predefinidos. Siempre puede usar listas de permitidos para definir las entradas aceptables, intentar codificar la salida para evitar ataques de inyección y evitar depender únicamente de la validación del lado del cliente.

2. Autenticación y autorización seguras:Implemente siempre mecanismos de autenticación y autorización sólidos para garantizar que solo los usuarios legítimos puedan acceder a recursos específicos, una práctica fundamental dentro servicios gestionados de ciberseguridadPuede utilizar la autenticación multifactor (MFA), emplear el principio de mínimo privilegio para los controles de acceso y supervisar continuamente y auditar periódicamente los roles y permisos de los usuarios para reducir el riesgo de uso indebido de credenciales y amenazas internas.

3. Manejo adecuado de errores: Como ya sabe, los errores y las excepciones pueden revelar información confidencial si no se gestionan de forma segura. Puede evitar exponer mensajes de error detallados a los usuarios, registrar errores de forma segura sin almacenar datos confidenciales e implementar sistemas de gestión de errores centralizados.

4. Implementar un almacenamiento seguro de datos: Violaciones de datos Suelen ocurrir debido a prácticas inseguras de almacenamiento de datos. Para evitarlo, puede cifrar datos confidenciales tanto en reposo como en tránsito, utilizar algoritmos criptográficos robustos, una gestión segura de claves y, por último, pero no menos importante, evitar codificar de forma rígida secretos como contraseñas y claves API.

5. Gestión segura de dependencias: Las bibliotecas y los marcos de terceros pueden generar vulnerabilidades si no se gestionan adecuadamente. Puede actualizar y aplicar parches a las dependencias de forma periódica. Utilice herramientas específicas para identificar componentes vulnerablesy, lo que es más importante, evitar utilizar bibliotecas obsoletas o que no sean confiables.

6. Fuerte seguridad de API: Los atacantes suelen atacar las API para aprovechar las debilidades en la autenticación y la transferencia de datos. Para evitarlo, asegúrese de utilizar protocolos seguros como HTTPS, valide siempre las solicitudes de API para evitar ataques de inyección y suplantación de identidad, y limite la exposición de los puntos finales de API.

7. Revisión y pruebas periódicas del código: Revisiones y pruebas de código Son componentes críticos del desarrollo de software seguro. Realice revisiones exhaustivas del código para identificar posibles fallos de seguridad en las primeras etapas del proceso de desarrollo. Utilice pruebas estáticas de seguridad de aplicaciones (SAST) herramientas para detectar vulnerabilidades en su código fuente y herramientas de pruebas dinámicas de seguridad de aplicaciones (DAST) para analizar el comportamiento de su aplicación en tiempo de ejecución. Incorpore esto regularmente a su... standard flujo de trabajo y garantizará prácticas de seguridad consistentes.

8. Utilice herramientas de desarrollo seguras: Las herramientas que utiliza también desempeñan un papel clave en el desarrollo seguro de software. Utilice entornos de desarrollo integrados y CI/CD pipelineEstá equipado con funciones de seguridad. Aplique prácticas de codificación seguras mediante herramientas automatizadas y capacitación para desarrolladores.

Cómo implementar correctamente SSDLC?

Las prácticas de codificación segura deben integrarse perfectamente en cada fase del SSDLCEche un vistazo a todas las fases (en orden de importancia):

- Fase de Requisitos: Defina sus requisitos de seguridad con antelación. Deben estar alineados con las necesidades comerciales y normativas.

- Fase de diseño: Incorporar principios de diseño de seguridad (como el mínimo privilegio).

- Fase de implementación: Utilice una lista de verificación de prácticas de codificación segura para asegurarse de seguir y cumplir las mejores pautas.

- Fase de prueba: Realizar pruebas de seguridad rigurosas, incluidas pruebas de penetración y análisis de código.

- Fase de implementación: Garantice configuraciones seguras y supervise las aplicaciones después de la implementación.

- Fase de mantenimiento: Supervisar y actualizar continuamente el software para abordar las amenazas emergentes.

Algunas herramientas para un desarrollo de software seguro

Hay muchas herramientas en el mercado, pero algunas le ayudarán mejor a implementar prácticas de codificación segura:

- Herramientas de análisis estático (SAST): Estas herramientas te ayudarán a detectar vulnerabilidades en el código fuente

- Herramientas de análisis dinámico (DAST): Las herramientas DAST ayudan a identificar vulnerabilidades en tiempo de ejecución

- Escáneres de dependencia: Estos escáneres son imprescindibles cuando se desea gestionar adecuadamente los riesgos de terceros.

- Herramientas de escaneo de Secreto: La clave para identificar secretos codificados

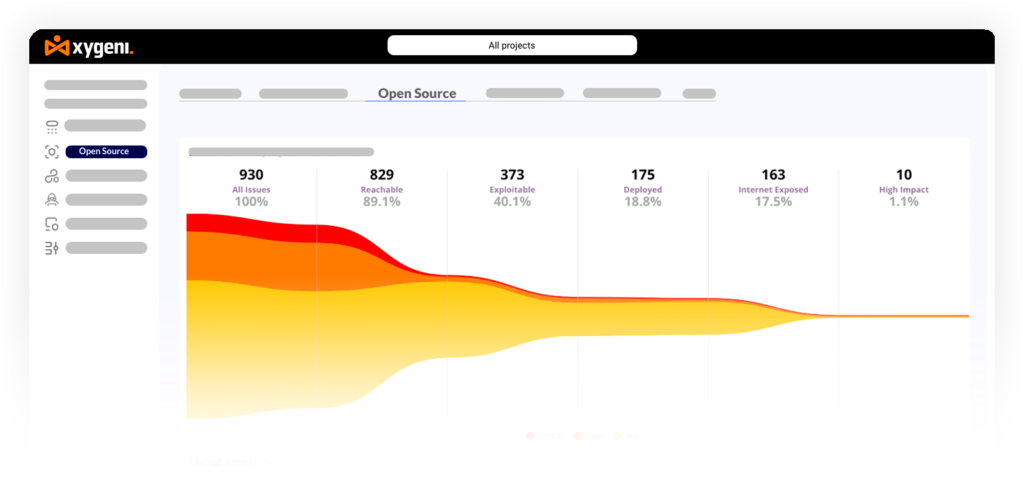

Puede probar o elegir entre muchas herramientas diferentes o probar una solución unificada como xygeni!

Conclusión

Como hemos visto, adoptar prácticas robustas de codificación segura es indispensable para las organizaciones que buscan proteger su software de vulnerabilidades. Si se integra la seguridad en cada fase del S...SDLC, podrá establecer una línea de defensa proactiva, reducir riesgos y costos, y garantizar el cumplimiento de las regulaciones. standards.

A medida que evoluciona el panorama de amenazas, la necesidad de desarrollar software seguro se vuelve más crítica que nunca. Xygeni ofrece una solución unificada que simplifica la implementación de prácticas de codificación seguras a lo largo de todo el ciclo de vida del desarrollo. Su plataforma y sus funciones permitirán a su equipo identificar vulnerabilidades, gestionar dependencias y proteger datos confidenciales de manera eficiente.

Dé el siguiente paso para fortalecer su software: pruebe Xygeni hoy y asegúrese de que sus aplicaciones sean seguras, resilientes y estén listas para los desafíos del mañana.

Enero 20, 2026

- Online