Prise en main d'Ansible : bonnes pratiques en matière de logiciels et de sécurité

Logiciel Ansible est devenu l'un des outils les plus populaires pour automatiser les déploiements et gérer les infrastructures. Si, à l'origine, il n'était qu'un simple moteur d'automatisation, il joue aujourd'hui un rôle important dans ansible pour la sécurité, aidant les équipes à appliquer des configurations sécurisées, à protéger les serveurs et à maintenir la cohérence des environnements. Cependant, comme tout outil puissant, la sécurité dépend de la façon dont vous l'utilisez et du respect des règles. meilleures pratiques d'Ansible dès le début.

Dans ce guide FAQ, nous répondrons aux questions les plus fréquentes sur Ansible, de sa définition à son utilisation par les développeurs pour la sécurité. Nous expliquerons également pourquoi. logiciel ansible est plus qu'une orchestration, comment ansible pour la sécurité prend en charge les flux de travail DevSecOps et meilleures pratiques d'Ansible chaque équipe devrait suivre éviter les risques dans pipelines.

FAQ sur le logiciel Ansible

Qu'est-ce qu'Ansible Software ?

Logiciel Ansible est un outil d'automatisation open source qui aide les développeurs et les équipes d'exploitation à gérer les systèmes, à déployer des applications et à définir l'infrastructure en tant que code (IaC). Il utilise un YAML simple playbooks, ce qui facilite la description des tâches et l'application cohérente de la configuration sur les serveurs, les conteneurs et les ressources cloud.

Contrairement à d'autres outils d'automatisation, Ansible ne nécessite pas d'agents sur les machines cibles. Il se connecte via SSH ou des API, ce qui facilite l'adoption et réduit les frais généraux. Ainsi, les équipes peuvent rapidement standardOptimisez les environnements et faites évoluer les déploiements sans complexité supplémentaire.

De plus, les développeurs utilisent de plus en plus ansible pour la sécurité. Playbooks Il peut automatiser le renforcement des systèmes, appliquer des politiques de sécurité ou configurer les pare-feu et les groupes de sécurité AWS de manière cohérente. Ansible est ainsi non seulement un outil DevOps, mais aussi un élément précieux des workflows DevSecOps.

Pour éviter les erreurs, les équipes doivent toujours suivre meilleures pratiques d'AnsiblePar exemple, utilisez des rôles pour conserver playbooks organisé, cryptez les variables sensibles avec Ansible Vault et exécutez playbooks à l'intérieur CI/CD pipelines. De plus, la numérisation de l'infrastructure en tant que code avec un guardrails permet de garantir que les configurations dangereuses n'atteignent jamais la production.

À quoi sert Ansible ?

Les équipes utilisent le logiciel Ansible pour automatiser les tâches répétitives, gérer l'infrastructure et définir des environnements cohérents pour le développement, la préparation et la production. Sans agent et s'appuyant sur SSH ou des API, Ansible simplifie le déploiement de code, la configuration des systèmes et l'orchestration d'applications multi-niveaux sans ajouter de dépendances supplémentaires.

Par exemple, les développeurs utilisent playbooks Pour provisionner des serveurs, appliquer des correctifs aux systèmes d'exploitation, déployer des conteneurs Docker ou gérer des clusters Kubernetes. De plus, de nombreuses organisations s'appuient sur Ansible pour la sécurité et le respect de la conformité. standards, appliquez le renforcement du système d'exploitation et configurez les ressources cloud telles que les groupes de sécurité AWS ou les politiques IAM.

Cependant, l'automatisation sans discipline peut engendrer des risques. Les équipes doivent donc appliquer les bonnes pratiques Ansible pour garantir la fiabilité et la sécurité de leurs environnements. Parmi les bonnes pratiques, on peut citer le fractionnement. playbooks dans des rôles réutilisables, validant la syntaxe du playbook dans CI/CD pipelines, et la protection des données sensibles avec Ansible Vault. De plus, la combinaison de ces pratiques avec l'analyse de l'infrastructure en tant que code permet de garantir que les défauts risqués n'atteignent jamais la production.

Comment installer Ansible ?

Pose logiciel ansible est simple, car il s'exécute sans agent sur les machines cibles. Sous Linux, vous pouvez l'installer avec votre gestionnaire de paquets (par exemple, apt install ansible sur Ubuntu ou yum install ansible (sur Red Hat). Sur macOS, vous pouvez utiliser Homebrew. Les développeurs Windows l'exécutent souvent dans WSL ou des conteneurs.

Par mesure de sécurité, vérifiez toujours la source et la version du package avant l'installation. Les anciennes versions peuvent contenir des problèmes connus. De plus, les équipes qui utilisent ansible pour la sécurité l'installe souvent à l'intérieur d'images de conteneur ou CI/CD environnements pour maintenir la configuration cohérente et contrôlée.

N'oubliez pas que l'installation est la première étape de l'application meilleures pratiques d'AnsibleDocumentez la façon dont vous le configurez, gérez les dépendances dans le contrôle de version et évitez d'exécuter Ansible à partir de builds locales non vérifiées.

Comment exécuter un playbook Ansible ?

Vous exécutez un playbook avec la commande ansible-playbook playbook.yml. Playbooks, écrits en YAML, décrivent les tâches qu'Ansible applique à votre infrastructure. logiciel ansible se connecte via SSH ou API, vous pouvez exécuter des modifications sur des dizaines ou des centaines de machines avec une seule commande.

Par exemple, un manuel peut corriger les serveurs, définir des règles de pare-feu ou configurer les ressources cloud. De nombreuses équipes utilisent également ce manuel. ansible pour la sécurité pour faire tourner les clés, appliquer des politiques de sécurité et maintenir les systèmes alignés sur les règles de l'entreprise.

Pour réduire les risques, suivez meilleures pratiques d'Ansible en courant playbooks. Testez-les en phase de préparation avant la production, stockez-les dans le contrôle de version et exécutez des vérifications automatiquement dans CI/CD pipelines. Protégez également les secrets avec Ansible Vault au lieu de les écrire sous forme de texte brut.

Comment fonctionne Ansible ?

Logiciel Ansible se connecte aux systèmes via SSH, WinRM ou API et applique les instructions définies dans playbooksUne fois connecté, il exécute des tâches telles que l'installation de packages, la configuration de services ou la mise en place d'infrastructures. Comme il n'utilise pas d'agents, il est plus facile à gérer et génère moins de frais généraux.

D'un point de vue sécuritaire, ansible pour la sécurité contribue à réduire les erreurs en automatisant des étapes telles que la définition de règles de pare-feu, la désactivation des services inutilisés ou l'application de configurations sécurisées sur les serveurs. Cela réduit les erreurs humaines et assure la cohérence des environnements.

Pourtant, vous devez suivre meilleures pratiques d'Ansible lors de l'utilisation d'Ansible dans pipelines. Organiser playbooks avec des rôles, vérifiez-les avec des outils de linting et ajoutez des analyses automatisées dans CI/CDDe cette façon, l’automatisation améliore à la fois l’efficacité et la sécurité sans ajouter de nouveaux risques.

Comment utiliser Ansible ?

Vous pouvez utiliser logiciel ansible pour gérer l'infrastructure, configurer les services et automatiser les déploiements dans différents environnements. Playbooks, écrits en YAML, décrivent l'état souhaité de vos systèmes. Une fois écrits, vous les exécutez pour appliquer les mêmes modifications aux serveurs, conteneurs ou ressources cloud.

Par exemple, vous pouvez utiliser Ansible pour configurer des serveurs Linux, gérer des clusters Kubernetes ou contrôler des groupes de sécurité AWS. De plus, de nombreuses équipes utilisent ansible pour la sécurité pour vérifier les configurations, configurer des pare-feu et faire pivoter les secrets sans intervention manuelle.

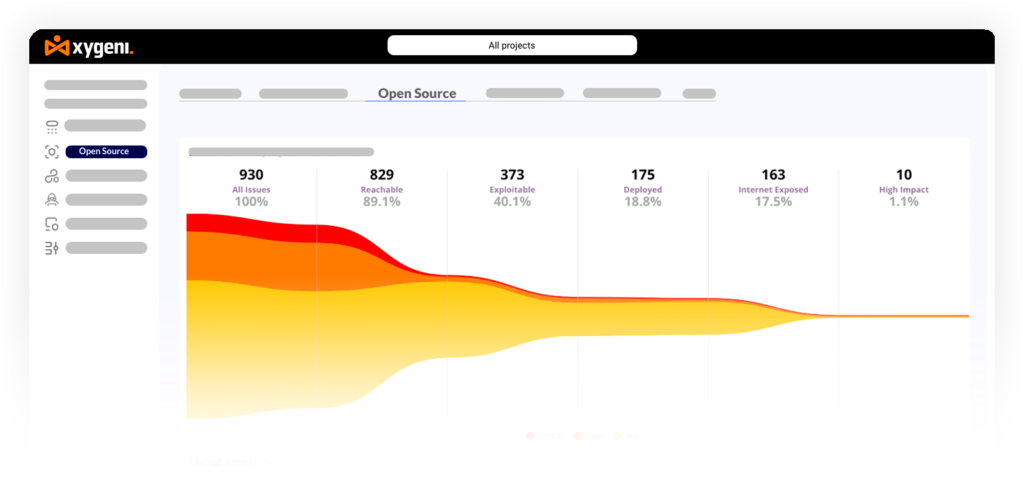

Pour rester en sécurité, suivez toujours meilleures pratiques d'Ansible lors de l'utilisation d'Ansible. Test playbooks lors de la mise en scène, conservez-les dans le contrôle de version et vérifier leur syntaxe automatiquement. De plus, ajoutez l'analyse de l'infrastructure en tant que code à votre pipelineafin que les erreurs, telles que les groupes de sécurité ouverts ou le stockage non chiffré, n'atteignent jamais la production. Des outils comme Xygéni soutenez ceci en scannant playbooks, IaC modèles et images de conteneurs dans CI/CD, En ajoutant guardrails qui arrêtent les configurations dangereuses avant leur mise en service.

Bonnes pratiques Ansible

Quelles sont les meilleures pratiques Ansible ?

Abonnements meilleures pratiques d'Ansible aide les équipes à maintenir la fiabilité et la sécurité de leurs environnements. Sans règles claires, l'automatisation peut créer plus de problèmes qu'elle n'en résout. Avec une organisation playbooks, contrôle de version et guardrails, chaque changement s'exécute en toute sécurité.

Certains des plus importants meilleures pratiques d'Ansible consistent à

- Utiliser les rôles pour organiser playbooks → cela les rend plus faciles à réutiliser et à entretenir.

- Crypter les secrets avec Ansible Vault → ne stockez jamais de mots de passe ou de clés en texte brut dans des référentiels.

- Courir playbooks in CI/CD pipelines → ajouter des vérifications pour tester la syntaxe et rechercher automatiquement les problèmes de sécurité.

- Appliquer le principe du moindre privilège dans playbooks → limiter les autorisations des utilisateurs, des clés SSH et des services à ce qui est nécessaire.

- Documentez et contrôlez les versions de tout → cela rend les configurations transparentes et plus faciles à récupérer.

De plus, les équipes qui s’appuient sur ansible pour la sécurité peut renforcer ces pratiques avec l'analyse de l'infrastructure en tant que code et l'automatisation guardrails. Des outils comme Xygéni facilitez cela en vérifiant playbooks, modèles et dépendances directement dans pipelines, bloquant les configurations dangereuses ou les secrets exposés avant leur mise en ligne.

Comment Xygeni aide les équipes à appliquer le logiciel Ansible pour la sécurité et les meilleures pratiques

Ansible offre rapidité et cohérence, mais la sécurité ne fonctionne que lorsque les équipes configurent playbooks correctement et imposer guardrails dans leur pipelinesLes révisions manuelles ne peuvent pas évoluer. C'est là que Xygéni ajoute de la valeur : il automatise l'application des meilleures pratiques d'Ansible et renforce la sécurité directement dans les flux de travail des développeurs.

- Attraper l'insécurité playbooks tôt

Xygeni scanne Ansible playbooks et des rôles pour les défauts risqués, les secrets divulgués ou les contrôles de sécurité manquants. Il bloque les modifications dangereuses avant leur fusion. - Protégez les secrets dès la conception

Pipeline Les vérifications garantissent que les informations d'identification ne sont jamais stockées en texte brut. Xygeni valide l'utilisation d'Ansible Vault et signale les jetons ou clés exposés dans les référentiels. - Infrastructure sécurisée en tant que code

La plateforme examine les configurations Terraform, CloudFormation et Ansible pour détecter les règles dangereuses telles que0.0.0.0/0Groupes de sécurité ou ressources non chiffrées. - Protégez automatiquement les charges de travail

Xygeni analyse les images de conteneurs et les dépendances open source référencées par Ansible playbooks, détectant les CVE, les logiciels malveillants et les secrets intégrés. - Automatiser la remédiation

Avec AutoFix, Xygeni ne se contente pas de détecter les problèmes. Il génère des correctifs sûrs ou pull requests, aidant les développeurs à résoudre les problèmes sans ralentir la livraison. - Guardrails in CI/CD

Des politiques personnalisées appliquent des règles telles que « pas de buckets S3 publics » ou « pas de secrets codés en dur ». En cas de violation, la compilation échoue automatiquement.

En conséquence, les équipes postulent ansible pour la sécurité et meilleures pratiques d'Ansible Par défaut, et non après coup. Au lieu de s'appuyer sur des vérifications manuelles, Xygeni garantit que chaque playbook, modèle et dépendance est conforme à l'automatisation sécurisée par défaut.